■原題:滴滴下架、三大頭部企業被審查,是時候正視網絡安全了

■記者:余快

6月最后一天在大洋彼岸上市后,滴滴一直站在了輿論的中心地帶,盡管這并非滴滴所愿。

大批媒體的跟進后,蟄伏三年、一朝上市的滴滴在“數據安全”上迎來了一記重拳。

7月4日,國家互聯網信息辦公室正式通報:「滴滴出行」App 存在嚴重違法違規收集使用個人信息問題,被要求在各大應用商店下架。緊跟著,網絡安全審查辦公室對運滿滿、貨車幫、BOSS 直聘實施網絡安全審查,審查期間「運滿滿」「貨車幫」「BOSS 直聘」停止新用戶注冊。

國家網信辦緊急剎車、行業頭部遭遇嚴管,安全問題沖上熱搜。對于"被點名”的幾家,個人用戶討論激烈,行業人則喜憂參雜。

憂于“數據安全”問題,業內太過普遍:頭部玩家尚未如此,更何況萬千中小企業。

喜于今年來“數據安全”數次出圈,也許能讓這個被人忽視的行業,得到應有的重視。

在AI逐漸規模化落地之時,提升安全意識,讓數據安全與網絡安全的建設成為重中之重。本文,將以視頻數據為切入點,深入探討智能時代下的這一基礎命題。

網絡安全發展為什么脫節:重建設、輕安全。

首先要明白一點,視頻安全至關重要。視頻網絡的頭號威脅,是網絡攻擊戰,攻擊強度、滲透深度也會不斷地增強。受攻擊后,視頻數據泄露、拍攝區域成為盲區、失去敏感數據控制權將接踵而至。但一直以來,視頻的網絡安全并未得到應有的重視。

中國政府是有全世界對新技術最包容的國家政府,先引入,再在實踐中改進,在過去70年中大體如一。

重建設,輕安全,是十三五建設中的安全防護領域面臨的處境。以往視頻管理建設中,大多應用先行、網絡為后。首先保障系統的業務可行,其次是系統的安全性,甚至沒有“其次”。

也因此,缺乏體系化地規劃、部署網絡安全,缺乏系統地培養安全管理人才,缺乏視頻接入網絡流程和制度。

信息化和網絡安全發展脫節。兩者的脫節,不僅在技術層面,還在體系化、建設思路、戰略性等層面。

脫節的視頻網絡安全存在哪些風險?

在2017年物聯網安全研究報告中,就已經發現物聯網的設備暴露在互聯網之下,普遍存在被攻擊、被利用的風險。其中,路由器和安全防護設備暴露的數量最多。

2019年的物聯網安全事件中,主要是三類:漏洞和弱口令、準入控制乏力、應用監管不足

宇視安全&網絡解決方案總工王連朝告訴AI掘金志,其中有一半是漏洞和弱密碼造成的。

漏洞和弱密碼使得設備很容易被控制、被利用,從而造成信息泄露,或引發DDOS攻擊。

而造成產品本身安全不足的原因有二:

- 組織管理不足,設計之初未曾考慮安全設計,未曾建立漏洞發現、修復、響應機制等,導致后期難以修復。

- 技術防范手段不足,存在弱口令,預留后門,或者軟件開發本身不規范,缺失認證機制、數據明文傳輸等。

換句話說,漏洞和弱口令風險說明一個問題:產品自身的可靠性是系統安全的根基。如果自身的安全性得不到保障,僅通過外部防護,很難做到完全的安全。除弱口令和漏洞的風險外,在整個系統建設中,缺乏設備的準入控制。IT系統較成熟,準入控制考慮得較周全,業界對IT系統的黑客攻擊、網絡風險的暴露認識更深刻。但是行業對安全防護系統中的安全問題普遍認識不足。

正如2018年,某地的交警處罰系統被黑客侵入,造成了非法銷分,原因正是安全防護系統沒有對設備準入做控制。

安全是三分技術、七分管理。

應用監管不足,視頻信息容易被內部人員泄露。無論是安全防護系統的個人使用者還是主管方,對此意識都比較缺乏。

“安全防護系統從前端接入區到數據匯聚區再到核心應用區,從數據產生、傳輸、存儲、應用、管理等,多個維度每一個環節都存在非常突出的安全問題。”宇視網安總工周欣如強調。

智能硬件中,具備算力的終端中除了操作系統,還會用到大量的電子元器件,比如當內存的算法明文保存,黑客就可遠程登錄,調式硬件,內存條芯片接口就能成為被攻擊的入口。

云管端管邊的物聯網架構造就了萬物互聯的美好設想,但卻忽略了智能硬件在與服務器或云連接與傳輸過程中,黑客可以通多如網絡截取數據包的方式,破解數據包中的所有內容。

在管理平臺中,黑客同樣可以通過軟件的反編譯查看到軟件漏洞并侵入。萬物互聯的同時,也拉長了網絡攻擊的指數和戰線,單點防護難以保護整個網絡。

物聯網的打通,模糊了虛擬和現實的邊界,虛擬世界中的漏洞可能給物理世界帶來巨大的災難。正如一輛無人駕駛汽車出現一個安全漏洞,在高速公路上突然停車,會造成車毀人亡的慘案。

視圖數據共享時安全不可控,數據泄密,無法溯源。

在大數據時代,行業上下致力于消除數據孤島,但共享數據時,難以保護所涉人員隱私、名譽安全,視圖外泄后更難以溯源、定責。

安全圍墻是怎么修起來的?

To G市場的網絡安全中,安全防護企業所占份額極小,玩家以傳統信息安全廠家為主。

視頻物聯的發展,視頻安全需求劇增,唯有深入視頻業務的企業才能做出更貼合的視頻保護方案。

即使養在深閨無人知,深諳安全之要的視覺企業們似乎從未放棄過修建視頻安全的圍墻。

整個安全防護系統中的風險來自感知層、傳輸層、管理層和應用層4大方面。

感知層安全防護

感知層,前端攝像機部署廣泛、數量巨多。在物理接入上,首先需考慮防拆設計,防止設備被替換或竊取,其次是傳統設備的調試接口,建議屏蔽、隱藏或去除,容易給非法人員可乘之機。網絡接入上,宇視增加了PON口接入,這種光纖接入和傳輸方式,可以防止電口私接、偵聽。

物理層外,整個終端設備安全也應考慮。攝像機其實是弱功能系統,需要檢查它是否存在弱口令、端口信息、協議信息、CPU占用情況等,實時記錄并上傳,及時發現終端設備的安全狀態。

終端的另一個關鍵,就是視頻數據安全。攝像頭系統中的標準協議,對視頻的保護規定不足,完全以明文狀態在網絡中傳輸,數據容易被截取。而一般的視頻數據安全保護方案有兩種。

一是對數據全部進行加密,信令、數據、傳輸協議,經過加解密設備直接進行加密。但必須要成對地配置加解密設備,另外它導致數據很難識別,成本相對較高。

二是通道加密,但因數據都封裝在通道內,導致通用的網絡流量分析工具難做到安全的分析,無法準確的判斷實際網絡中的真實狀態。

宇視采用的視頻加密方案,可以正常的信令交互,在交互的情況下不影響系統的兼容性,即使視頻數據被非法獲取,只有在合法的解碼端才可正常觀看,仍然可以保證其安全。

傳輸層安全防護

市場上有多種傳輸層方案,各有優劣,完全適合的方案并不多。

比如信息系統相對成熟,但物理網或安全防護系統中,攝像頭與PC機等終端設備不同,不能主動連接、配置密碼,攝像頭相當于啞終端。

再比如掃描檢測方案,需要先掃描再人工判定合法性與非法性,效率和安全性較弱。

宇視認為,物聯網的安全準入方案更加適合安全防護系統。

除了實現防火墻方案中對IP、MAC及端口綁定之外,還可進行應用的感知,識別安全防護的接入協議,感知設備的狀態,且與檢測異常等信息相配合,實時防控得以實現,且支持旁掛、串接,防護手段更加豐富。

跨互聯網或廣域網接入,主要是保證傳輸的安全性,且需要對整體的網絡、系統和結構適配。

基于此,行業內以VPN方案和ALG網關為主。前者可實現安全傳輸,但涉及到IP地址沖突或系統的改造,靈活度低,后者兼容性差,且明文傳輸,安全性差。

宇視推出了UNP方案,同時滿足了方便部署、安全性高和視頻跨網設計的需求,且針對安全防護系統里的協議做了適配,保證了一定的安全性。

管理平臺安全防護

在主機層,宇視通過多機備份,比如雙機或一對多備份的快速切換,保證應用服務安全。

在數據存儲上,則使用多級備份、多陣列存儲等,另外支持流量中斷的及時備份,另外使用了安全塊存儲。

“安全塊存儲是我們的創新,它是基于視頻流/塊的存儲技術,因為它的關鍵信息是獨立存放的,即使獲取到硬盤也無法直接拷貝出數據。”王連朝表示。

用戶管理安全

許多重要信息泄漏于用戶側,宇視在用戶側做事前、事中、事后三個階段的安全管理。

事前防御,在用戶終端接入系統前做準入判斷;事中控制,定義授權范圍,即對用戶的一些操作做授權或者管控;事后審計,對所有操作做日志審計。

“重建設,輕安全的現象會在2021年開始完全改善。”周欣如語氣里帶著喜悅。

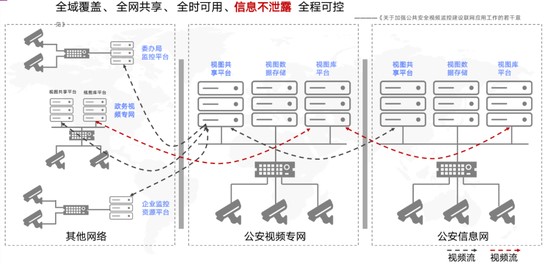

發改委、中央綜治辦等九部委聯合下發996號文,要求加強公共安全視頻聯網建設和應用,提出到2020年,實現“全域覆蓋、全網共享、全時可用、全程可控”的公共安全視頻建設聯網應用。

十四五規劃中,網絡安全高頻出現,多個安全法規以及視頻相關的安全法律法規將相繼落地執行。

顯而易見,公共安全領域的網絡安全已得到空前高度的重視。

不管世界對安全重視與否,依賴與否,安全的本質使命未曾改變。

[出處] 余快. 滴滴下架、三大頭部企業被審查,是時候正視網絡安全了. 雷鋒網, 2021-07-06 本文有刪節

浙公網安備

33010802004032號

浙公網安備

33010802004032號